티스토리 뷰

대표적인 바이너리 분석 툴 objdump. 포너블을 할때 유용하게 쓰이는 툴이기 때문에 명령어 옵션을 정리해 보겠다.

사용 방법은 "objdump 옵션 파일이름" 이다.

-objdump -s

section 별로 나눠서 요청과 모든 내용를 보여줌

섹션과 텍스트 확인하기에 참 좋다.

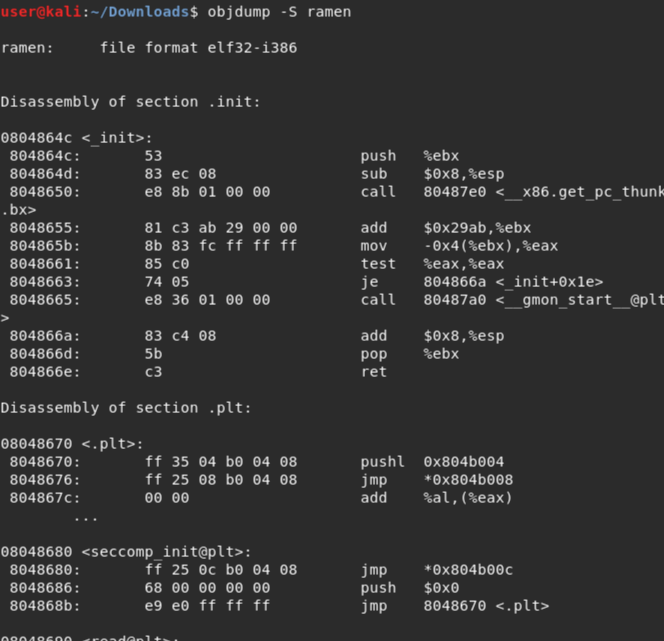

-objdump -S

어셈블리어로 디스 어셈블한 소스 전체를 보여준다.

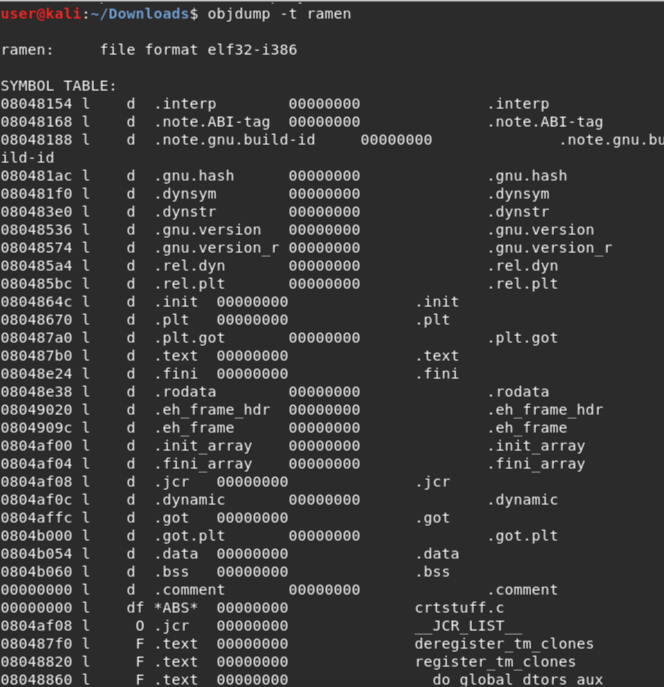

-objdump -t

심볼 테이블 확인 함수명이나 시스템 호출 확인하기에 좋다.

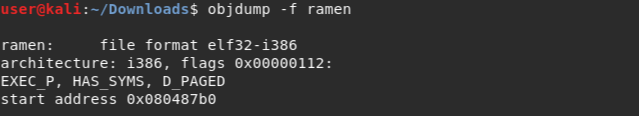

-objdump -f

파일 헤더 확인

스타트 주소와 파일 포맷, 아키텍쳐, 플래그 등이 나온다.

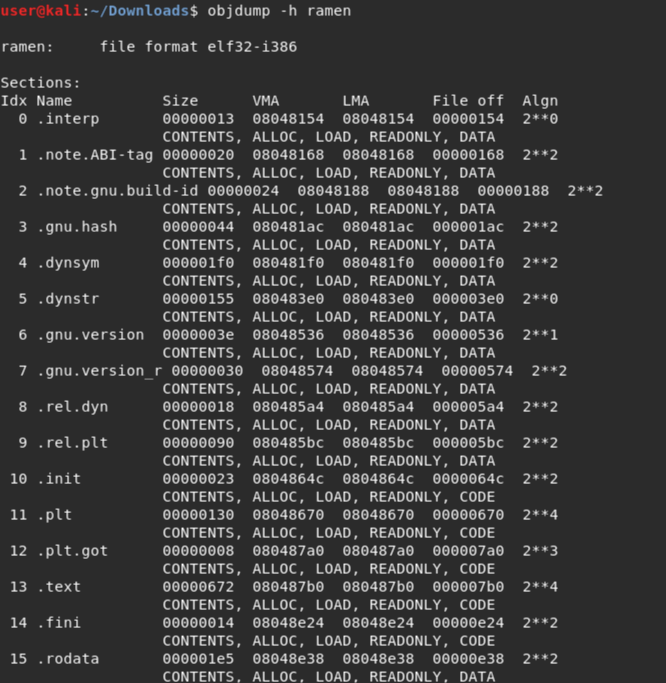

-objdump -h

섹션 헤더 확인

-objdump -D

전부 디버깅

-objdump -d

디스 어셈블

'Security > System' 카테고리의 다른 글

| 취약점)Shellshock_bash쉘 취약점 (1) | 2019.04.01 |

|---|---|

| 리눅스 쉘 명령어 모음 (0) | 2019.03.22 |

| gdb & objdump 사용법 정리 (0) | 2019.03.15 |

| 펌웨어분석) 펌웨어 분석 툴 binwalk 사용법 (0) | 2019.01.31 |

| 펌웨어(firmware) (0) | 2019.01.02 |

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

TAG

- 포너블.kr

- Android

- 펌웨어 분석

- 자바

- 모바일리버싱

- androidstudio

- AndroidX

- reversing.kr

- Spring

- 뷰모델

- 안드로이드

- 웹 MVC

- 칼리리눅스

- 앱분석

- DataBinding

- reversing.kr풀이

- 코드로 배우는 스프링 부트

- 동적분석

- 에러

- 정보보안

- 리버싱.kr

- NumberFormatException

- pwnable.kr

- 리버싱기초

- CTF

- exception

- writeup

- 스프링부트

- Java

- MVVM

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

글 보관함